Women On Web, le site web censuré en Espagne

Dans cet article, nous voulons sensibiliser à la censure croissante de sites web et au contrôle de l’information qu’ont mis en place les fournisseurs d’accès Internet (FAI) en Espagne. Nous partageons ici tous les détails techniques du blocage strict de la page web de Women on Web dans la majorité des FAI espagnols.

Auteures: Vasilis Ververis, Fadelkon, Ana, Bita, Samba

Site bloqué: womenonweb.org

Méthodes de blocage: Manipulation de DNS, Blocage HTTP, Interception TLS, réinitialisation de séquence TCP

Les vendeurs de boites de DPI: Allot, Fortinet

Blocage chez les FAI: Vodafone (AS12357 y AS12430), Vodafone Ono (AS6739), Orange (AS12479 y AS12715), CSUC (AS13041), MÁSMÓVIL (AS15704), XFERA (AS16299), Telefónica/Movistar (AS3352)\

- Introduction

- Stratégies de blocage du réseau des FAI

- Manipulation de DNS

- Inspection approfondie des paquets

- Contournement du DPI

- Conclusions

- Contourner la censure

- Couverture précédente

- Remerciements

- Références

- Contribuer

- Contact

Introduction

Le site web Women on Web womenonweb.org, une organisation à but non lucratif qui offre du soutien aux femmes enceintes, a été bloqué par plusieurs fournisseurs d’accès espagnols. L’observatoire des interférences d’Internet, OONI, une communauté mondiale qui mesure la censure sur Internet, fournit un outil pour que chaque personne avec un accès Internet puisse contribuer volontairement à une analyse globale. Les mesures récentes indiquent que le site web de Women on Web a été bloqué depuis fin Janvier 2020 et est resté bloqué chez la plupart des fournisseurs d’accès Internet espagnols à la date d’écriture de ce rapport, en mai 2020.

Ce n’est pas la première fois que le site Women on Web se fait censurer. OONI a publié un rapport en 2019 qui analyse le blocage de Women on Web et Women on Waves au Brésil, en Iran, en turquie, en Corée du Sud et en Arabie Saoudite

C’est la première fois que nous voyons Women on Web bloqué en Espagne.

Dans cet article nous décrivons comment la majorité des FAI espagnols bloquent le site web womenonweb.org. Ces entreprises bloquent le site web en utilisant de la manipulation de réponses DNS (Domain Name System), réinitialisation de sessions TCP, blocages HTTP, en utilisant du DPI (Deep packet Inspection). Notre analyse se base sur des informations provenant de la base de données d’OONI.

Stratégies de blocage du réseau des FAI

Tableau résumé

| FAI | Méthode de blocage | Produit utilisé |

|---|---|---|

| Telefónica/Movistar | Manipulation de DNS, Blocage HTTP, Réinitialisation de séquence TCP | Fortinet |

| Vodafone/Ono | Blocage HTTP, Interception TLS, Reinítialisation de séquence TCP | Allot |

| Orange/Jazztel | Manipulation de DNS | - |

| MÁSMÓVIL/XFERA/IberCom/Xtra | Manipulación DNS | - |

| CSUC | Blocage HTTP, Reinitialisation de séquence TCP | AS13041 |

| Euskaltel* | Basé sur le DNS* | - |

Vous pouvez télécharger les données au format CSV ici

*Note: Depuis notre analyse en Avril, nous avons reçu des preuves de OONI qu’Euskatel participe au blocage, avec une réclamation d’utilisations qui confirme nos soupcons. Nous l’avons ajouté au tableau résumé pour la visibilité sans plus d’analyse.

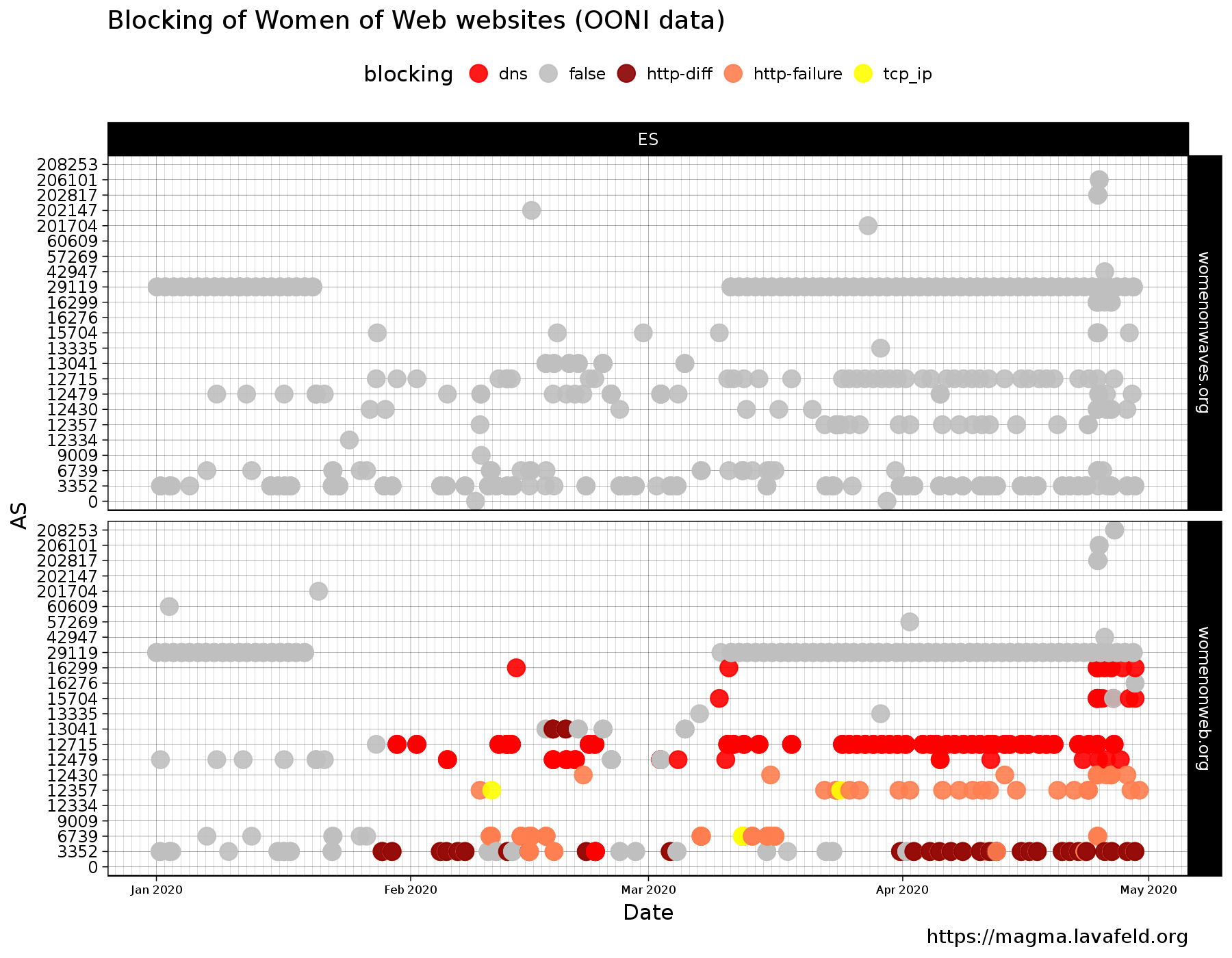

Graphique des blocages au cours du temps

Le schéma illustre les mesures de OONI entre le 1er Janvier 2020 et le 30 Avril 2020 des sites www.womenonweb.org et www.womenonwaves.org. L’axe ‘y’ du schéma montre les numéros de systèmes autonomes (AS) de chaque FAI, et l’axe ‘x’ la date de la mesure. Les couleurs du graphique indiquent le type de blocage (dns, http-diff, http-failure ou tcp_ip), ou l’absence de blocage en gris.Les différents types de blocages sont décrits en détail dans les spécifications des mesures de connections web de OONI. Sur la partie supérieure du schéma, on peut voir que d’après les mesures du réseau, le site www.womenonwaves.org n’est pas bloqué par un seul FAI en Espagne (au moins pendant cette période là); toutes les mesures sont grises, ce qui signifie qu’aucun blocage n’a été observé. Sur la partie inférieure du schéma on voit les mesures des accès à www.womenonweb.org. Ici on peut voir un scénario très différent ou la majorité des FAI bloquent le site web en utilisant de la manipulation de DNS, des réinitialisations de séquences TCP ou du blocage HTTP via du DPI.

Le site www.womenonweb.org est bloqué sur les réseaux suivants : Vodafone (AS12357 y AS12430), Vodafone Ono (AS6739), Orange (AS12479 y AS12715), CSUC (AS13041), MÁSMÓVIL (AS15704), XFERA Móviles (AS16299), Telefónica/Movistar (AS3352). Dans les sections suivantes, nous analysons comment les différents FAIs ont bloqué le site.

Manipulation de DNS

Nous avons découvert que les FAI Orange (AS12715 et AS12479), XFERA Móviles (AS16299), Telefónica (AS3352) et MÁSMÓVIL (AS15704) bloquent l’accès au site www.womenonweb.org en utilisant de la manipulation de DNS.

Les FAI Telefónica (AS3352) et Orange (AS12715 y AS12479) bloquent le site en répondant l’adresse IP 127.0.0.1 à une requête DNS pour le nom de domaine (type A). Cette adresse IP est utilisée pour la boucle locale réseau d’un système et ne devrait jamais apparaître sur un réseau (selon la RFC1700)

De manière similaire, MÁSMÓVIL (AS15704) et XFERA (AS16299) ont bloqué le site en usurpant la réponse pour le nom du domaine womenonweb.org pour qu’elle résolve vers l’adresse IP 192.168.1.254, qui apaprtient a un espace d’adressage privé. Typiquement cette adresse IP est destinée à être utilisé sur de petits réseaux privés personels ou de travail, et ne devrait jamais être utilisé pour un site web public ou pour offrir un service en ligne car elle n’est pas accessible sur l’Internet public. Dans tous les cas, ce n’est pas l’adresse IP réelle de www.womenonweb.org.

Dans ces deux cas de manipulation de DNS, une utilisatrice qui visiterait le site Web ne recevrait pas de page de blocage ou aucune autre information expliquant pourquoi le site web est bloqué et inaccessible. Les utilisatrices qui essaient d’accéder au site à partir des réseaux d’Orange ou de Telefónica pourraient penser à tort qu’il y a un problème technique et non pas un blocage par le FAI.

Ci-dessous, nous pouvons voir les dernières mesures du réseau chez tous les FAI, qui montrent des preuves du blocage du site web par de la manipulation DNS.

| ASN | ISP | Web bloqueada | Informe de OONI | Método de bloqueo |

|---|---|---|---|---|

| AS12715 | Orange | www.womeonweb.org | 2020-04-24 17:49:32 | Manipulation DNS |

| AS12479 | Orange | www.womeonweb.org | 2020-04-25 19:42:54 | Manipulation DNS |

| AS16299 | XFERA Móviles | www.womeonweb.org | 2020-04-25 15:01:30 | Manipulation DNS |

| AS3352 | Telefónica | www.womeonweb.org | 2020-02-23 12:33:58 | Manipulation DNS |

| AS15704 | MÁSMÓVIL | www.womeonweb.org | 2020-04-25 08:17:30 | Manipulation DNS |

| AS12338 | Euskaltel* | www.womeonweb.org | 2020-05-03 11:10:49 | Basé sur le DNS* |

*Note: Après la période d’analyse d’avril, nous avons reçu des preuves d’OONI du fait qu’Euskaltel participait au blocage, ainsi que les plaintes des utilisatrices qui ont confirmé les soupçons. Nous l’avons ajouté aux tableaux récapitulatifs pour la visibilité sans autre analyse

Inspection approfondie des paquets

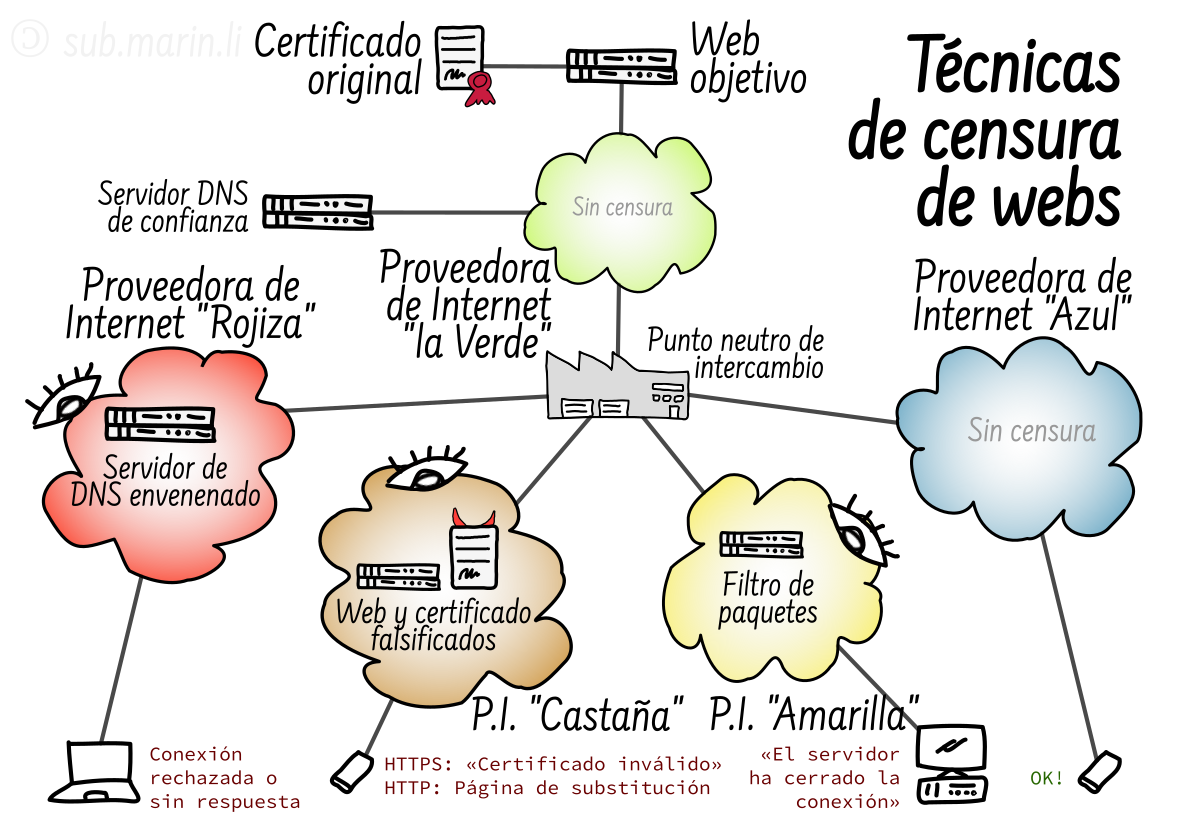

Parmi les nombreuses techniques avec lesquelles les FAI peuvent censurer des sites web, « l’inspection approfondie des paquets » (DPI est son acronyme en anglais) est la base des formes de censure les plus avancées. En général, les FAI mettent en œuvre la censure en manipulant les enregistrements DNS des sites web en question. Cependant, certains fournisseurs d’accès Internet utilisent des technologies plus invasives pour censurer les sites web : le DPI. Ils l’utilisent souvent pour une surveillance plus intrusive ou pour intercepter les communications réseau de leurs utilisatrices, ce qui n’est pas possible avec une simple manipulation du DNS.

Certains dispositifs spéciaux permettent non seulement d’examiner les en-têtes de couche 3 ou de couche 4 du réseau, mais aussi de regarder à l’intérieur de chaque paquet. Ces dispositifs peuvent distinguer les paquets qui vont vers un serveur particulier et soit les empêcher d’atteindre leur cible, soit modifier la réponse du serveur, voire rediriger les paquets vers un autre serveur. Ces dispositifs effectuent un travail d’attaque hostile et actif de type “monstre du milieu” (MITM) sur chacun des clientes qui se connectent au réseau par leur intermédiaire.

Au cours de notre enquête, nous avons identifié 2 marques différentes de DPI: Fortinet sur le réseau de Telefónica et Allot sur le réseau de Vodafone. Tous deux ont été utilisés pour manipuler activement le trafic réseau des utilisatrices et bloquer le site web de womenonweb.org.

Blocage HTTP

Aperçu de Movistar avec Fortinet

Nous avons découvert que l’AS3352, propriété de Movistar (une société de Telefonica), intercepte la communication de ses utilisatrices pour afficher un faux site web qui affiche un texte disant HTTP 404 error, c’est-à-dire un code d’état du site web pour annoncer que la page en question n’existe pas. Cependant, cela n’est pas vrai, car comme nous pouvons le voir dans les mesures de contrôle de OONI Web Connectivity, il y a des données collectées en même temps mais dans d’autres réseaux, qui confirment que la page existe bien.

En outre, dans le contenu de la page HTML de la réponse HTTP, nous pouvons voir davantage de preuves que ce fournisseur d’accès à Internet utilise le DPI pour censurer le site www.womenonweb.org. Dans une section du code HTML ci-dessous, on trouve la chaîne FGT_HOSTNAME, à partir de laquelle nous pouvons déduire cette société utilise un produit DPI de Fortinet appelé Fortigate. Ceci est confirmé par la page d’aide de Fortinet. Plus précisément, la valeur de ce champ (FGT_HOSTNAME), mentionne également ce qui semble être un identifiant unique de la machine DPI qui a généré cette réponse falsifiée, RFFBTB1-01.

En cherchant cet identifiant d’hôte unique, RFFBTB1-01, nous pouvons trouver une question au service communautaire de support de Movistar intitulée « Blocage de page web ». Une utilisatrice du service d’assistance de la communauté de Movistar a demandé pourquoi le site webhttp://www.argenteam.net/ était bloqué. En lisant le post, nous avons pu trouver la même page de blocage (ERROR 404 - File not found) que celle trouvée dans le blocage du site de Women on Web. De plus, la présence du nom d’hôte (FGT_HOSTNAME: RFFBTB1-01) dans le service d’assistance de Movistar suggère que d’autres sites sont bloqués par le réseau de Movistar avec la même méthode.

En outre, le même type de page de blocage de Movistar a été trouvé dans une enquête du réseau OONI en 2018, montrant le blocage du site thepiratebay.org.

Page de blocage de Movistar avec Fortinet

Movistar utilise la page de blocage suivante pour censurer l’accès au site de Women on Web :

<!DOCTYPE html PUBLIC "-//W3C//DTD HTML 4.01//EN">

<!--

CATEGORY:

DEST_IP: 67.213.76.19

FGT_HOSTNAME: RFFBTB1-01

SOURCE_IP: [REDACTED]

-->

<html>

<head>

<title id="3">

Error 404

</title>

</head>

<body>

<CENTER>

<h1>

ERROR 404 - File not found

</h1>

</CENTER>

</body>

</html>

La page de blocage complète et la preuve technique du blocage peuvent se retrouver dans les mesures du réseau OONI.

Grâce à des mesures effectuées à partir de différents points d’observation du réseau Movistar, nous avons pu identifier trois pages de blocage presque identiques avec des noms d’hôtes de Fortigate différents, définis comme RFFBTB1-01, RFFBTB1-02 et RFFMNO1-01. En outre, le titre de la balise HTML de la page de blocage semble être différent pour chaque serveur/nom d’hôte id="1", id="3" et id="4". En fonction de leurs configurations et de leurs noms d’hôtes, il s’agit probablement de différents équipements pratiquant du DPI pour le même fournisseur d’accès Internet.

Comparaison des trois pages de blocage retournées par l’outil Fortinet DPI Fortigate. Sur la ligne 6, il y a 3 noms d’hôtes uniques de Fortigate. Les mesures du réseau OONI révélant les pages de blocage Movistar avec tous les détails techniques peuvent être trouvées [ici] fgt1, [ici] fgt2 et [ici] fgt3.

| 1 <!DOCTYPE html PUBLIC "-//W3C//DTD | 1 <!DOCTYPE html PUBLIC "-//W3C//DTD | 1 <!DOCTYPE html PUBLIC "-//W3C//DTD

| 2 <!-- | 2 <!-- | 2 <!--

| 3 CATEGORY: | 3 CATEGORY: | 3 CATEGORY:

| 4 DEST_IP: 67.213.76.19 | 4 DEST_IP: 67.213.76.19 | 4 DEST_IP: 67.213.76.19

# 5 FGT_HOSTNAME: RFFMNO1-01 # 5 FGT_HOSTNAME: RFFBTB1-01 # 5 FGT_HOSTNAME: RFFBTB1-02

| 6 SOURCE_IP: [REDACTED] | 6 SOURCE_IP: [REDACTED] | 6 SOURCE_IP: [REDACTED]

| 7 --> | 7 --> | 7 -->

| 8 <html> | 8 <html> | 8 <html>

| 9 <head> | 9 <head> | 9 <head>

# 10 <title id="1"> # 10 <title id="3"> # 10 <title id="4">

| 11 Error 404 | 11 Error 404 | 11 Error 404

| 12 </title> | 12 </title> | 12 </title>

| 13 </head> | 13 </head> | 13 </head>

| 14 <body> | 14 <body> | 14 <body>

| 15 <CENTER> | 15 <CENTER> | 15 <CENTER>

| 16 <h1> | 16 <h1> | 16 <h1>

| 17 ERROR 404 - File not found | 17 ERROR 404 - File not found | 17 ERROR 404 - File not found

| 18 </h1> | 18 </h1> | 18 </h1>

| 19 </CENTER> | 19 </CENTER> | 19 </CENTER>

| 20 </body> | 20 </body> | 20 </body>

| 21 </html> | 21 </html> | 21 </html>

Certaines mesures du réseau OONI depuis le Consorci de Serveis Universitaris de Catalunya (CSUC) révèlent la même page de blocage avec Telefónica, puisque le CSUC utilise apparemment Telefónica comme son FAI.

| ASN | ISP | Site bloqué | Mesures OONI | Méthode de blocage |

|---|---|---|---|---|

| AS3352 | Telefónica | www.womeonweb.org | 2020-04-17 08:31:33 | Blocage HTTP (DPI) |

| AS13041 | CSUC | www.womeonweb.org | 2020-02-18 08:34:35 | Blocage HTTP (DPI) |

Page de blocage de Vodafone avec Allot

Les abonné⋅es du FAI Vodafone (AS12357 et AS12430) se voient afficher la page de blocage générique suivante lorsqu’ils visitent (la version HTTP) le site web womenonweb.org

Cette page de blocage est une autre indication que Vodafone bloque le site web.

Interception de TLS

Le fournisseur Vodafone (AS12357 et AS12430), comme Movistar, utilise une technique connue dans le domaine de la sécurité des réseaux sous le nom d'“attaque par un intermédiaire”.

Vodafone ne coupe pas la connexion TLS (Transport Layer Security) pendant le handshake TLS (poignée de main), comme le fait Movistar. Au lieu de cela, dans les réseaux AS12357 et AS12430, la poignée de main TLS est menée à son terme et le navigateur de l’utilisatrice reçoit un faux certificat garantissant qu’il appartient au site www.womenonweb.org.

| ASN | ISP | Site bloqué | Mesures OONI | Méthode de blocage |

|---|---|---|---|---|

| AS12357 | Vodafone | www.womeonweb.org | 2020-04-23 15:20:11 | Interception TLS |

| AS12430 | Vodafone | www.womeonweb.org | 2020-04-25 19:41:43 | Interception TLS |

Plusieurs mesures sur le réseau Vodafone (AS 12357 et AS 12430) présentent une erreur de vérification de certificat (ssl_error : error:14007086:SSL routines:CONNECT_CR_CERT:certificate verify failed), indiquant que le fournisseur a probablement déployé une règle d’interception TLS sur le réseau pour le site www.womenonweb.org. Ce message d’erreur de la bibliothèque OpenSSL indique que la poignée de main TLS est terminée et que le client ne peut pas vérifier le certificat qu’il a reçu du serveur.

En utilisant l’outil de ligne de commande fourni par OpenSSL pour des tests plus détaillés, nous confirmons l’interception TLS pour les connexions au site Women on Web, sous réserve des hypothèses spécifiées ci-dessous.

Certificat TLS falsifié

Une fois la connexion TCP établie (nous ne voyons pas de réinitialisation TCP ici), le navigateur qui veut accéder au site en HTTPS envoie un message TLS du type Client Hello au serveur, comme première étape pour établir un canal crypté et authentifié. Nous le reproduisons ici avec la ligne de commande OpenSSL :

> openssl s_client -connect 67.213.76.19:443 -servername www.womenonweb.org < /dev/null |& egrep 'issuer|subject'

subject=CN = www.womenonweb.org

issuer=C = ES, ST = Madrid, L = Madrid, O = Allot, OU = Allot, CN = allot.com/emailAddress=info@allot.comDétail de la commande :

s_client: Utilise le client TLS intégré-connect …: Se connecte à l’adresse IP de Women on Web en HTTPS (443)-servername …: Indique le nom d’hôte auquel nous souhaitons accéder< /dev/null: Ferme la connexion TLS une fois établie|& egrep …: Montre seulement les lignes qui contiennent les champsissueretsubjectdu certificat reçu.

Le résultat de la commande précédente montre clairement comment la réponse présente un faux certificat TLS, assurant pourtant être valide pour www.womenonweb.org (champ “Common Name” du subject) et émis par Allot, qui n’est d’aucune manière une Autorité de Certification (CA) reconnue.

Comme les tests OONI ne conservent pas les certificats TLS renvoyés par les serveurs, notre équipe a téléchargé le faux certificat d’Allot pour inspection publique. Le certificat de contrefaçon proposé par Vodafone est daté du 27 janvier 2019, soit un an avant le début de notre analyse des données montrant des signes de blocage.

Filtrage par SNI

Un détail important de la commande ci-dessus est le paramètre -servername que nous avons ajouté. Il contrôle l’extension TLS appelée “Server Name Indication” (SNI), qui est envoyée dans le message ClientHello. Il est envoyé non crypté du client au serveur et son utilisation prévue est d’aider les serveurs web qui hébergent plusieurs sites en HTTPS derrière la même adresse IP à pouvoir répondre avec un message de sécurité ServerHello avec le certificat du site demandé, puisque chaque site HTTPS peut avoir son propre certificat.

Cependant, cela comporte également un risque. Comme le champ SNI est envoyé en clair, il existe des systèmes de censure qui l’utilisent pour identifier et intercepter les connexions aux domaines ou aux sites qu’ils veulent bloquer. Par conséquent, nous avons essayé de répéter la connexion précédente mais en supprimant le champ SNI, au moyen de l’option -noservername de l’outil OpenSSL. C’est-à-dire :

> openssl s_client -connect 67.213.76.19:443 -noservername < /dev/null |& egrep 'issuer|subject'

subject=CN = womenonweb.org

issuer=C = US, O = Let's Encrypt, CN = Let's Encrypt Authority X3La réponse courte montre un certificat délivré pour womenonweb.org (notez l’absence de www.), et signé par l’autorité de certification Let’s Encrypt. Bien que ces deux lignes soient insuffisantes pour prouver que le certificat est valide, nous l’avons téléchargé et vérifié qu’il l’est. En fait, il s’agit du même certificat que celui renvoyé par le site web https://67.213.76.19/, dans les réseaux qui ne bloquent pas le site. Il semble que Women on Web ait womenonweb.org comme site HTTPS par défaut, qui ne contient qu’une redirection vers www.womenonweb.org. Il serait intéressant de voir ce qui se passerait si le site HTTPS par défaut était www.womenonweb.org, c’est-à-dire celui qui renvoie le contenu souhaité, au lieu de celui qui a le contenu.

Différences avec le “Blocage par SNI”

Le SNI est un champ qui contient le domaine, par exemple www.womenonweb.org ou womenonweb.org.

Comme nous l’avons montré, le système DPI d’Allot fonctionnant sur les réseaux Vodafone utilise ce champ SNI pour filtrer le trafic.

Toutefois, cela ne signifie pas que le blocage se produit sur chaque paquet qui initie une connexion TLS contenant un champ SNI avec le nom de domaine à bloquer.

Par conséquent, nous observons que dans cette situation, il est nécessaire, mais pas suffisant, que Allot intercepte la communication et bloque effectivement le site web.

Dans un récent [article du blog d’OONI] (https://ooni.org/post/2020-iran-sni-blocking/), OONI a expliqué que dans le cas de l’Iran, tout paquet contenant une valeur SNI interdite était bloqué. Nous démontrons que ce n’est pas le cas pour Vodafone en nous basant sur les expériences avec la commande OpenSSL, présentées dans les sections suivantes.

Pour comparer, nous avons choisi Wikipedia.org comme serveur web bien connu accessible depuis l’Espagne. Nous avons besoin d’un serveur web de référence qui ne soit pas bloqué, pour voir ce qui se passe si nous essayons d’établir une connexion TLS avec lui, mais en modifiant le SNI pour indiquer le nom d’hôte Women on Web:

> openssl s_client -connect wikipedia.org:443 -servername www.womenonweb.org < /dev/null |& egrep 'issuer|subject'

subject=C = US, ST = California, L = San Francisco, O = "Wikimedia Foundation, Inc.", CN = *.wikipedia.org

issuer=C = US, O = DigiCert Inc, OU = www.digicert.com, CN = DigiCert SHA2 High Assurance Server CALe résultat correspond à une réponse valide du serveur web de Wikipédia, et nous en déduisons donc que le système de DPI n’a pas intercepté la connexion. De ce test et des tests précédents, nous pouvons déduire que seuls les paquets qui sont dirigés vers certaines adresses IP sont vérifiés pour un nom d’hôte bloqué dans le champ NIS.

Il convient de dire que l’expérience utilisée par OONI pour les recherches iraniennes, appelée SNI Blocking, n’a pas été conforme à nos besoins. Nous avons collaboré avec les développeurs d’OONI et testé une nouvelle méthodologie de mesure conçue pour recueillir automatiquement toutes les informations nécessaires pour analyser ce scénario de blocage spécifique.

Variations des domaines et sous-domaines

En ce qui concerne les redirections, la version HTTP de womenonweb.org et la version HTTPS, toutes deux sans le préfixe ou le sous-domaine www., ne sont pas bloquées sur les réseaux Vodafone que nous avons analysés. Dans le cas du HTTPS, nous ne constatons aucune falsification de certificat :

> openssl s_client -connect 67.213.76.19:443 -servername womenonweb.org < /dev/null |& egrep 'issuer|subject'

subject=CN = womenonweb.org

issuer=C = US, O = Let's Encrypt, CN = Let's Encrypt Auhority X3Cependant, ce domaine ne fait que rediriger vers https://www.womenonweb.org, qui est, ensuite, intercepté.

Fausse page de remplacement

Enfin, le contenu que Vodafone nous présente, si nous acceptons le faux certificat, est similaire mais pas identique à celui renvoyé dans la version HTTP, que nous avons expliqué dans la section sur le blocage HTTP, ci-dessus.

Le site de remplacement, non chiffré, qui est renvoyé si on y accède par HTTP est :

> curl http://www.womenonweb.org

<META HTTP-EQUIV="Pragma" CONTENT="no-cache">

<META HTTP-EQUIV="Expires" CONTENT="-1">

<html>Por causas ajenas a Vodafone, esta web no est� disponible</html>*(nous avons ajouté des sauts de ligne pour faciliter la lecture) **(NdT : Le texte en espagnol ci-dessus se traduit par : “Pour des raisons indépendantes de la volonté de Vodafone, ce site n’est pas disponible”)

Cependant, si nous accédons au site en HTTPS, en ignorant, avec l’option --insecure, les erreurs de sécurité générées par le faux certificat, alors nous recevons :

curl --insecure https://www.womenonweb.org

<html><body><p>Por causas ajenas a Vodafone, esta web no est� disponible</body></html>Cette page web simple diffère de la première en ce sens qu’elle ne comporte pas de balises “META”, mais elle enveloppe son contenu dans une balise body et ouvre une balise p interne sans la balise de fermeture correspondante.

Réinitialisation TCP

Une attaque par réinitialisation TCP (TCP Reset) est un moyen de manipuler et de mettre fin à une connexion Internet en envoyant un faux paquet de redémarrage TCP (Wikipedia : TCP reboot attack).

Les résultats response_never_received (réponse jamais reçue) et ECONNRESET signifient que l’autre partie de la conversation TCP a brusquement fermé la connexion de son côté. Indiquant une possible attaque de redémarrage du TCP.

| ASN | ISP | Site bloqué | Mesures OONI | Méthode de blocage |

|---|---|---|---|---|

| AS6739 | Vodafone | www.womenonweb.org | 2020-03-08 07:01:48 | Réinitialisation TCP (response_never_received) |

| AS3352 | Movistar | www.womenonweb.org | 2020-04-23 04:36:10 | Réinitialisation TCP (response_never_received) |

| AS3352 | Movistar | www.womenonweb.org | 2020-04-25 22:07:44 | Réinitialisation TCP (ECONNRESET) |

| AS13041 | CSUC | www.womenonweb.org | 2020-02-19 18:57:37 | Réinitialisation TCP (response_never_received) |

Il convient de mentionner que des tests ultérieurs de l’AS6739 montrent une autre stratégie de blocage, systématiquement dans le temps, ce qui suggère qu’entre le 16 mars 2020 et le 24 avril 2020, Vodafone est passé d’une stratégie plus simple à une stratégie plus complexe, du moins sur ce réseau (AS6739).

Contournement du DPI

Au cours de notre recherche, nous avons trouvé l’article Qurium sur les mécanismes techniques utilisés pour bloquer les sites web liés au référendum catalan d’octobre 2017. Nous avons pu contourner le blocus des DPI de la même manière.

Plus précisément, le système de DPI conserve son statut de session pendant 10 secondes. Ainsi, en retardant la transmission de la requête HTTP GET ("GET / HTTP/1.1"), nous pouvons contourner avec succès le DPI, puisque la session TCP n’est pas suivie après 10 secondes. La commande suivante nous permet de contourner le DPI chez le fournisseur d’accès Internet Vodafone (AS 12357 et AS 12430) qui utilise l’infrastructure DPI d’Allot.

input () {

sleep 20

echo "GET / HTTP/1.1"

echo "Host: www.womenonweb.org"

echo

echo

}

input | nc www.womenonweb.org 80

Une autre stratégie publiée en 2013 par OONI tire parti du processus de nettoyage des entêtes HTTP effectué par les serveurs web, contrairement à l’absence de ce processus dans les systèmes DPI.

L’adaptation de la commande précédente pour explorer cette stratégie s’est également avérée fructueuse :

input () {

echo "GET / HTTP/1.1"

echo -e "Host: www.womenonweb.org\t"

echo

echo

}

input | nc www.womenonweb.org 80

Dans les deux cas, en contournant le DPI, la réponse est une redirection de la page en HTTP vers celle en HTTPS. C’est une pratique attendue et normale pour rediriger les utilisatrices vers la version HTTPS de www.womenonweb.org (sur une connexion non censurée) :

HTTP/1.1 302 Found

Cache-Control: no-cache

Content-length: 0

Location: https://www.womenonweb.org/

Connection: close

Conclusions

Notre analyse technique des données d’OONI recueillies par de multiples bénévoles entre le 1er janvier et le 30 avril 2020 révèle des blocages systématiques du site Women on Web (www.womenonweb.org). Nous avons trouvé des preuves de blocage sur 9 réseaux utilisés par les 5 plus grands fournisseurs de services Internet haut débit et mobile en Espagne.

Nous avons pu vérifier l’utilisation par Telefónica et Vodafone de technologies DPI appartenant à Fortinet et Allot pour bloquer l’accès au site web. Nous avons également détecté deux types différents de pages de blocage sur les mêmes réseaux.

Sur la base des mesures de réseau analysées dans cet article, nous avons pu vérifier le blocage de Women on Web par manipulation DNS, blocage HTTP, interception TLS et réinitialisation TCP.

Ces méthodes ne sont en aucun cas propres à la censure de ce site web ; elles semblent être utilisées de façon routinière comme le montrent les rapports réguliers publiés par OONI.

Contourner la censure

Nos conclusions révèlent une censure en Espagne du site womenonweb.org avec manipulation du DNS, DPI, interception TLS, blocage HTTP et réinitialisation TCP.

Dans les cas de manipulation du DNS, vous pouvez contourner la censure et accéder au site en changeant de résolveurs DNS.

Cependant, nous avons constaté que, dans certains réseaux, les FAI ont mis en œuvre le blocage par du DPI et de la falsification des réponses DNS et que, dans ces cas, le changement des résolveurs DNS peut ne pas suffire à contourner la censure.

Vous pouvez éviter la censure et le blocage du site en utilisant Tor Browser.

Couverture précédente

- [catalán] Donestech: Censura a l’estat espanyol de la web womenonweb.org

- [castellano] Freakspot: Censura de sitio web de Women on Web en España

- [castellano] Ana: Women On Web

Remerciements

Contributrices et essayistes

De nombreuses idées, découvertes et essais par la mise à disposition de réseaux et de temps doivent être mis à l’actif :

- Liste de diffusion Hackmeeting

- Salon de discussion Café de SinDominio

- Membres de la Communauté et de l’équipe d’OONI

- Calbasi, et beaucoup, beaucoup d’amies, de collègues, de parents et de testrices anonymes.

Groupes de soutien

Ce travail n’aurait pas été possible sans l’infrastructure de soutien de :

- Sindominio.net

- Autistici.org

- Indymedia.org

- Riseup.net

- Aktivix.org

- Coletivos.org

Références

- OONI - Test de connectivité Web

- Wikipedia - Attaque de redémarrage du TCP

- Wikipedia - MITM attack

- Tor

- Qurium - Technique de blocage en Catalogne

- OONI - Tab tab, come in!

- OONI - Sur le blocage des sites internet sur le droit à l’avortement: Women on Waves & Women on Web

Contribuer

Dans le présent rapport, nous avons fait référence et établi un lien avec les échantillons OONI prélevés par des volontaires. Il est important de continuer à prendre des mesures afin de détecter les changements dans les techniques de censure, les nouveaux cas, ou même la levée des blocages.

Grâce aux applications que l’OONI a développées, les tests de connectivité sont simples. Pour vous aider à surveiller les sites web Women on Web et Women on Waves, vous pouvez cliquer sur ce bouton et suivre les instructions.

Contact

**Contact :** nobloc_at_3msg.es